👉 Le passeport numérique des produits (DPP) est une fiche numérique qui fournit des informations sur l’origine d’un produit, sa composition, les possibilités de réparation et de désassemblage, et la manière dont les différents composants peuvent être recyclés. Il permet aux parties prenantes tout au long de la chaîne de valeur (producteurs, importateurs, distributeurs, réparateurs, recycleurs, consommateurs, etc.) de partager et d’accéder plus facilement à ces données.

👉 L’apposition d’un passeport numérique des produits sur les marchandises est rendue obligatoire par la loi pour tous les produits dans le contexte combiné de la réduction des externalités climatiques (régie par le règlement européen “Ecodesign for Sustainable Products Regulation” (ESPR)) et pour démontrer le respect des exigences en matière de RSE.

Les DPP purement informatifs s’appliquent d’abord aux produits considérés comme équivalents. Les objectifs initiaux de ces passeports numériques de produits sont de :

– Donner un coup de fouet à la transition vers des produits de consommation durables vers une économie plus circulaire.

– Permettre aux entreprises de partager les données relatives aux produits afin de faciliter la réparation, la réutilisation et le recyclage.

– Informer les consommateurs sur l’impact environnemental des produits et leur donner les moyens d’adapter leur comportement d’achat.

– Répondre aux exigences réglementaires en matière d’écoconception des produits.

Des objectifs opérationnels plus avancés consistent à fournir une traçabilité unitaire, appliquée à la réutilisation, au recyclage, à la destruction, au changement de propriété sur le marché secondaire, à la lutte contre la contrefaçon, à la lutte contre le marché gris, pour n’en citer que quelques-uns. Toutefois, cela nécessite d’identifier de manière unique et permanente chaque article d’une ligne de produits ou même de le considérer comme un composant d’un système plus vaste.

🤔 Trouver les moyens appropriés pour réaliser et mettre à l’échelle au niveau mondial une telle traçabilité vérifiable et sécurisée par unité est un défi. Plus précisément, aucune solution blockchain ne peut s’adapter aux volumes du marché mondial de la vente au détail !

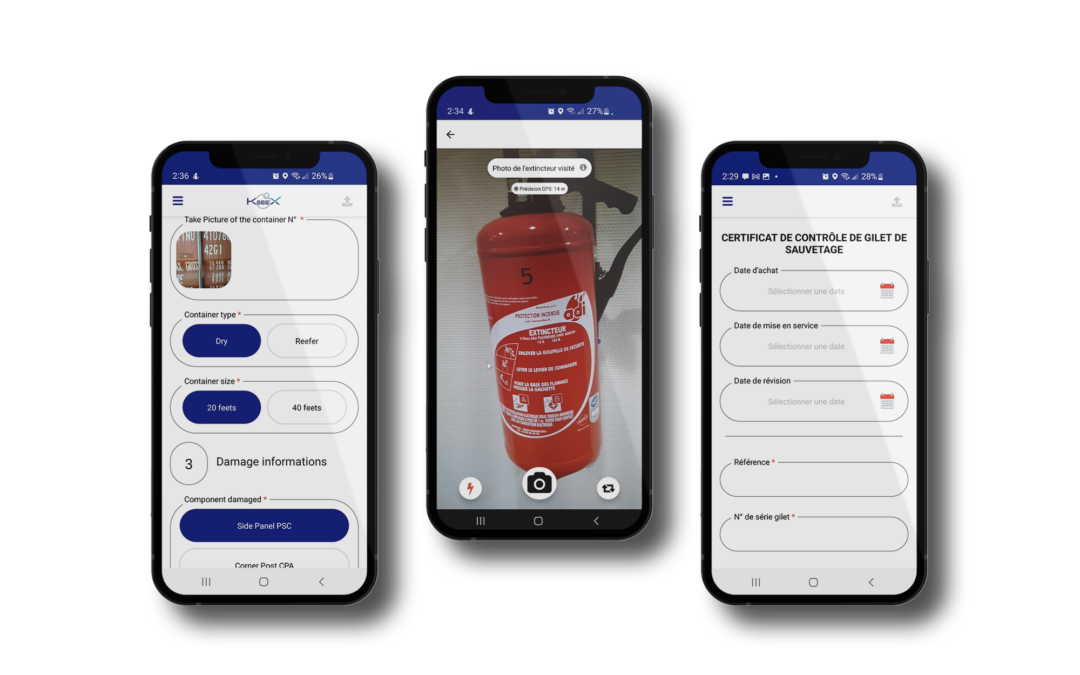

🚀 L’article montre comment la technologie KeeeX peut être exploitée pour aborder le passeport numérique vérifiable des produits à l’échelle dans toutes ses saveurs, des informations client génériques basées sur les produits aux codes sérialisés par article permettant la traçabilité de l’entretien, du recyclage, du déclassement et de la preuve de propriété pour permettre un second marché.

KeeeX a une expérience pratique des documents électroniques transférables et du passeport numérique de produit (depuis le projet Bonjour Le Bon et le projet MeRS en 2019). Notre engagement en faveur d’une vérifiabilité permanente, omniprésente et gratuite des preuves est unique sur le marché, de même que notre engagement en faveur du climat, puisque nous compensons toutes nos émissions de gaz à effet de serre.